Естественно открывать снаружи доступ к компьютеру в локальной сети по протоколу RDP небезопасно. Логичней развернуть инфраструктуру VPN или шлюз терминалов.

1. Для начала создадим Объект нужного нам компьютера в адресной книге. Открываем Web-консоль управления нашим устройством. Переходим во вкладку Configuration - Object - Address и нажимаем кнопку Add. (Рис.1).

Рис.1 Создание объекта нашего компьютера в адресной книге Zyxel ZyWall.

2. Присваиваем имя нашему компьютеру. В поле Address Type выбираем HOST. Также указываем IP-адрес и нажимаем Ok (Рис.2).

Рис.2.

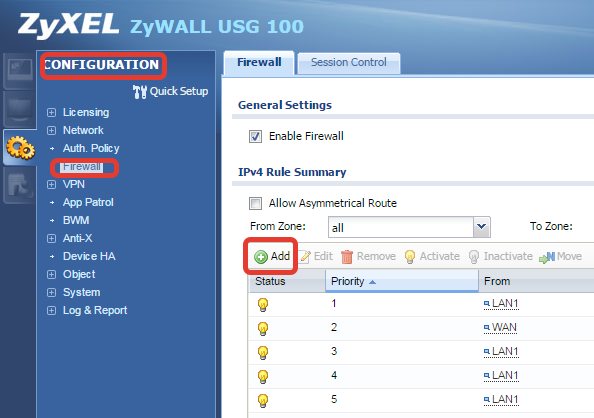

3. Далее создаем правило файервола. Переходим на вкладку Configuration - Firewall, нажимаем кнопку Add и создаем правило доступа (Рис.3).

Рис.3. Создание правила файервола.

4. Создаем правило для траффика из сети Wan в подсеть Lan (внутренняя сеть организации). Источник траффика WAN1_IP (внешний IP-адрес нашей организации), назначение траффика - наш компьютер. Service - RDP. Нажимаем Ok (Рис.4).

Рис.4. Правило для доступа к компьютеру Test по протоколу RDP.

5. Далее создаем правило NAT. Переходим на вкладку Configuration - NAT и нажимаем Add (Рис.5).

Рис.5. Добавление правила NAT.

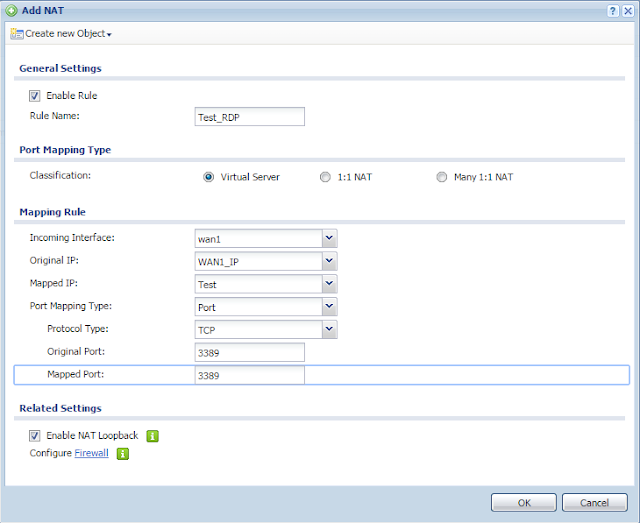

6. Даем имя нашему правилу, тип правила (Classification) - Virtual Server. Incoming interface - wan1, Original IP - WAN1_IP (наш внешний IP-адрес), Mapped IP - наш компьютер. Port Mapping Type- port. Protocol type - TCP. Origianl\Mapped port - 3389 (по умолчанию). нажимаем Ok и создаем правило (Рис.6).

Рис.6.

Доступ к нашему компьютеру по протоколу RDP открыт.

Удачи!

1. Для начала создадим Объект нужного нам компьютера в адресной книге. Открываем Web-консоль управления нашим устройством. Переходим во вкладку Configuration - Object - Address и нажимаем кнопку Add. (Рис.1).

Рис.1 Создание объекта нашего компьютера в адресной книге Zyxel ZyWall.

2. Присваиваем имя нашему компьютеру. В поле Address Type выбираем HOST. Также указываем IP-адрес и нажимаем Ok (Рис.2).

Рис.2.

3. Далее создаем правило файервола. Переходим на вкладку Configuration - Firewall, нажимаем кнопку Add и создаем правило доступа (Рис.3).

Рис.3. Создание правила файервола.

4. Создаем правило для траффика из сети Wan в подсеть Lan (внутренняя сеть организации). Источник траффика WAN1_IP (внешний IP-адрес нашей организации), назначение траффика - наш компьютер. Service - RDP. Нажимаем Ok (Рис.4).

Рис.4. Правило для доступа к компьютеру Test по протоколу RDP.

5. Далее создаем правило NAT. Переходим на вкладку Configuration - NAT и нажимаем Add (Рис.5).

Рис.5. Добавление правила NAT.

6. Даем имя нашему правилу, тип правила (Classification) - Virtual Server. Incoming interface - wan1, Original IP - WAN1_IP (наш внешний IP-адрес), Mapped IP - наш компьютер. Port Mapping Type- port. Protocol type - TCP. Origianl\Mapped port - 3389 (по умолчанию). нажимаем Ok и создаем правило (Рис.6).

Рис.6.

Доступ к нашему компьютеру по протоколу RDP открыт.

Удачи!

Добрый день. Подскажите пожалуйста, как сделать, чтоб при подключении по VPN на компе с которого подключаются была бы видна корпоративная сеть и работал Интернет не через туннель.

ОтветитьУдалитьхер там плавал, не получается

ОтветитьУдалитьне работает так проброс

ОтветитьУдалитьНет настройки правила сетевого экрана, по этому и не работает.

ОтветитьУдалитьну дак скажите как настроить что бы заработало

ОтветитьУдалить